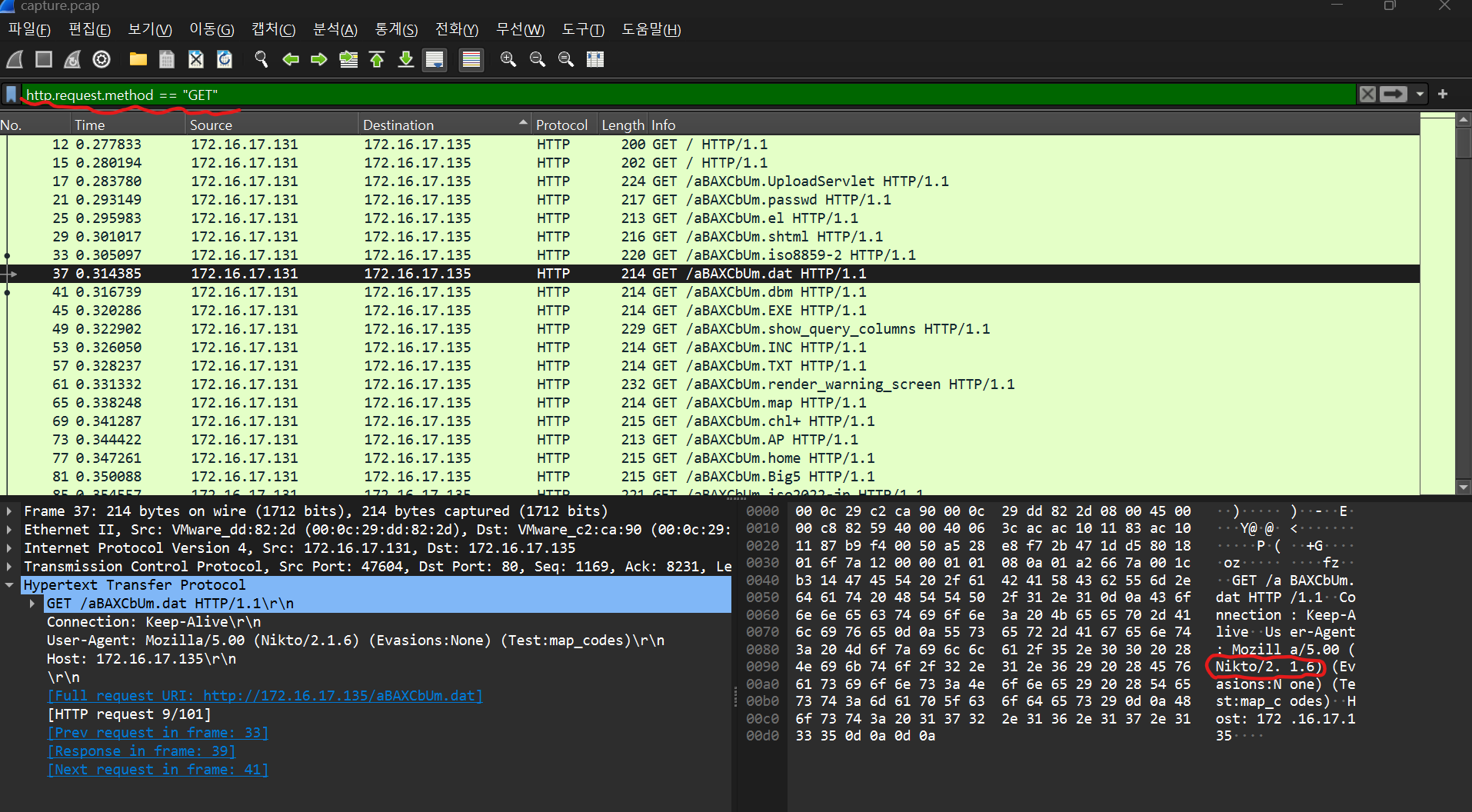

문제 설명이미지가 도난당했는데, PCAP 파일에서 찾을 수 있나요? 문제 풀이문제 파일을 열고, 첫 번째 패킷을 보면 아래 이미지와 같이 퀴리에 16진수 값이 포함되어 있고, 이것이 패킷마다 다른 값임을 확인할 수 있다. 이 16진수 값들 중 첫 번째 패킷의 89504e470d0a1a0a는 PNG의 header signature인 것을 짐작할 수 있고, 공격자가 DNS 쿼리를 이용해 이미지 파일을 여러 패킷으로 분할하여 유출시켰음을 추측할 수 있다. 이제, DNS쿼리에서 모든 패킷의 16진수 값을 추출하도록 한다. 실행 명령어는 아래와 같다. (칼리리눅스에서 진행한다.)tshark -r justapcap.pcap -Y "dns.qry.name" -T fields -e dns.qry.name | grep..